Квантовые компьютеры приходят. И когда они прибудут, они перевернут наш подход к защите конфиденциальных данных.

В отличие от классических компьютеров, квантовые компьютеры использовать квантово-механические эффекты — такие как суперпозиция и запутанность — для обработки и хранения данных в форме, отличной от нулей и единиц, которые являются цифровыми битами. Эти «квантовые биты» — или кубиты — может открыть огромные вычислительные мощности.

«Как и многие мощные технологии, вы можете использовать [quantum computing] для великого блага», Ребекка Краутхамерспециалист по технологической этике и генеральный директор компании по кибербезопасности QuSecure, рассказал Live Science. «И вы также можете использовать его в злонамеренных целях».

Когда пригодные для использования квантовые компьютеры впервые появятся в сети, большинство людей — и даже большинство крупных организаций — по-прежнему будут полагаться на классические компьютеры. Поэтому криптографам необходимо придумать способы защиты данных от мощных квантовых компьютеров, используя программы, которые можно запустить на обычном ноутбуке.

Вот тут-то и появляется область постквантовой криптографии. Несколько групп ученых стремятся разработать криптографические алгоритмы, которые смогут избежать взлома квантовыми компьютерами до того, как они будут развернуты. Некоторые из этих криптографических алгоритмов основаны на недавно разработанных уравнениях, в то время как другие обращаются к устаревшим многовековым уравнениям. Но у всех есть одна общая черта: их нелегко взломать с помощью алгоритмов, работающих на квантовом компьютере.

«Это как фундамент трехэтажного дома, а потом мы на нем построили 100-этажный небоскреб».

Мишель Моска, соучредитель и генеральный директор компании по кибербезопасности developmentQ

Основы криптографии

Криптография возникла тысячи лет назад; тот самый ранний известный пример — это шифр, высеченный на древнем египетском камне в 1900 году до нашей эры. Но криптография, используемая сегодня в большинстве программных систем, основана на алгоритмах с открытым ключом. В этих системах компьютер использует алгоритмы, которые часто включают в себя факторизацию произведения двух больших простых чисел, для генерации как открытого, так и закрытого ключа. Открытый ключ используется для шифрования данных, а закрытый ключ, доступный только отправителю, может использоваться для расшифровки данных.

Чтобы взломать такую криптографию, хакерам и другим злоумышленникам часто приходится факторизовать произведения очень больших простых чисел или пытаться найти закрытый ключ методом грубой силы — по сути, выдвигая предположения и смотря, что получится. Это сложная проблема для классических компьютеров, поскольку им приходится проверять каждое предположение одно за другим, что ограничивает скорость выявления факторов.

100-этажный небоскрёб на трёхэтажном здании

В настоящее время классические компьютеры часто объединяют несколько алгоритмов шифрования, реализованных в разных местах, например на жестком диске или в Интернете.

«Вы можете думать об алгоритмах как о строительных кирпичиках», Бритта Хейлученый-компьютерщик из Военно-морской аспирантуры, рассказала Live Science (Хейл говорила исключительно в качестве эксперта, а не от имени школы или какой-либо организации.) Когда кирпичи сложены друг на друга, каждый из них составляет небольшую часть крепости, которая защищает хакеров.

Но большая часть этой криптографической инфраструктуры была построена на фундаменте, разработанном в 1990-х и начале 2000-х годов, когда Интернет играл гораздо менее важную роль в нашей жизни, а квантовые компьютеры были в основном мысленными экспериментами. «Это как фундамент трехэтажного дома, а потом мы на нем построили 100-этажный небоскреб», Мишель Москасоучредитель и генеральный директор компании по кибербезопасности developmentQ, рассказал Live Science. «И мы как бы молимся, чтобы все было в порядке».

Классическому компьютеру могут потребоваться тысячи или даже миллиарды лет, чтобы взломать действительно сложный алгоритм факторизации простых чисел, но мощный квантовый компьютер часто может решить то же уравнение за несколько часов. Это потому, что квантовый компьютер может выполнять множество вычислений одновременно, используя квантовую суперпозицию, в которой кубиты могут существовать в нескольких состояниях одновременно. В 1994 году американский математик Питер Шор показал, что квантовые компьютеры могут эффективно запускать алгоритмы это позволит быстро решить проблемы факторинга простых чисел. В результате квантовые компьютеры теоретически могут разрушить криптографические крепости, которые мы сейчас используем для защиты наших данных.

Постквантовая криптография направлена на замену устаревших строительных блоков менее взломанными кирпичиками, шаг за шагом. И первый шаг — найти подходящие математические задачи, которые можно использовать. В некоторых случаях это означает возврат к уравнениям, которые существовали веками.

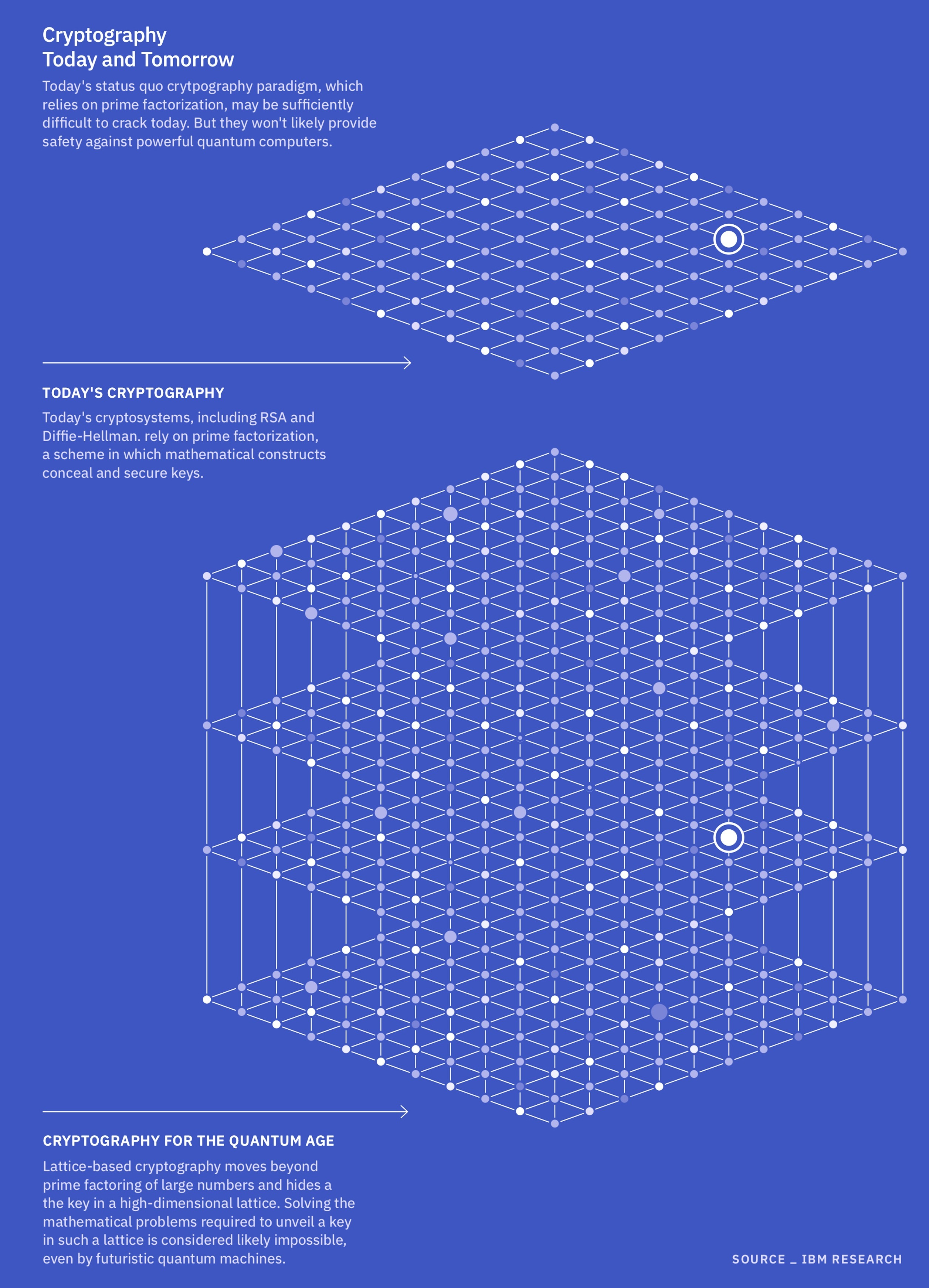

В настоящее время Национальный институт стандартов и технологий (NIST) рассматривает четыре проблемы как потенциальная основа постквантовой криптографии. Три из них принадлежат к математическому семейству, известному как структурированные решетки. По словам Моска, эти задачи задают вопросы о векторах — математических терминах, которые описывают направление и величину между взаимосвязанными узлами — как точки соединения в паутине. Эти решетки теоретически могут иметь бесконечное количество узлов и существовать в нескольких измерениях.

Эксперты полагают, что квантовому компьютеру будет сложно решить проблемы с решеткой, поскольку, в отличие от некоторых других криптографических алгоритмов, проблемы с решеткой не основаны на факторизации огромных чисел.

Вместо этого они используют векторы между узлами для создания ключа и шифрования данных. Решение этих задач может включать, например, вычисление кратчайшего вектора в решетке или попытку определить, какие векторы наиболее близки друг к другу. Если у вас есть ключ — часто «хороший» стартовый вектор — эти проблемы могут быть относительно простыми. Но без этого ключа они чертовски трудны. Это потому, что никто не разработал алгоритм, подобный алгоритму Шора, который мог бы эффективно решить эти проблемы, используя архитектуру квантовых вычислений.

Четвертая проблема, которую рассматривает NIST, принадлежит к группе, называемой хэш-функциями. Хэш-функции работают, беря виртуальный ключ для разблокировки определенной точки в таблице данных, шифруя этот ключ и сжимая его в более короткий код. По словам Моска, этот тип алгоритма уже является краеугольным камнем современной кибербезопасности, поэтому теоретически модернизировать классические компьютеры до квантовоустойчивой версии должно быть проще, чем другие постквантовые криптографические схемы. И, как и в случае со структурированными решетками, их нелегко решить только грубой силой; вам нужно какое-то представление о том, что происходит внутри генератора ключей «черного ящика», чтобы понять их возраст Вселенной.

Но эти четыре проблемы не охватывают все существующие потенциально квантовобезопасные алгоритмы. Например, Европейская комиссия изучает код, исправляющий ошибки, известный как криптосистема МакЭлиса. Эта система, разработанная более 40 лет назад американским инженером Робертом МакЭлисом, использует генерацию случайных чисел для создания открытого и закрытого ключей, а также алгоритм шифрования. Получатель закрытого ключа использует фиксированный шифр для расшифровки данных.

Шифрование МакЭлиса во многом считается более быстрым и безопасным, чем наиболее часто используемая криптосистема с открытым ключом, называемая Ривест-Шамир-Адлеман. Как и в случае с хэш-функцией, потенциальным хакерам необходимо некоторое представление о шифровании ее «черного ящика», чтобы решить ее. Положительным моментом эксперты считают эту систему очень безопасно; С другой стороны, даже ключи для расшифровки данных должны обрабатываться с использованием чрезвычайно больших и громоздких матриц, для работы которых требуется много энергии.

Подобный код исправления ошибок, известный как квазицикл Хэмминга (HQC), был недавно выбран NIST в качестве резервной копии своих основных кандидатов. Ее основное преимущество перед классической системой МакЭлиса заключается в том, что она использует меньшие размеры ключа и зашифрованного текста.

Другой тип алгоритма, который иногда возникает в разговорах о постквантовой криптографии, — это эллиптическая кривая. Бхарат Равалспециалист по компьютерам и данным из Капитолийского технологического университета в Мэриленде, рассказал Live Science. Эти проблемы восходят, по крайней мере, к Древней Греции. Криптография эллиптических кривых использует базовую алгебру — вычисление точек на изогнутой линии — для шифрования ключей. Некоторые эксперты полагают новый алгоритм эллиптической кривой может избежать взлома квантовым компьютером. Однако другие утверждают, что хакер гипотетически может использовать алгоритм Шора на квантовом компьютере, чтобы взломать большинство известных алгоритмов эллиптических кривых, что сделает их менее безопасным вариантом.

Нет серебряной пули

В гонке за поиском квантовобезопасных криптографических уравнений не будет серебряной пули или универсального решения. Например, всегда есть компромисс в вычислительной мощности; не имело бы особого смысла использовать сложные, энергоемкие алгоритмы для защиты данных с низким приоритетом, когда более простая система может быть совершенно адекватной.

«Это не один алгоритм [combination] будет путь; это зависит от того, что они защищают», — сказал Хейл.

На самом деле, для организаций, использующих классические компьютеры, полезно иметь более одного алгоритма, способного защитить их данные от квантовых угроз. Таким образом, «если окажется, что уязвимость одного из них доказана, вы можете легко переключиться на тот, уязвимость которого не была доказана», — сказал Краутхамер. Команда Краутхамера в настоящее время работает с армией США над улучшением способности организации плавно переключаться между квантовобезопасными алгоритмами — функция, известная как криптографическая гибкость.

Несмотря на то, что до появления полезных (или «криптографически значимых») квантовых компьютеров осталось еще несколько лет, крайне важно начать подготовку к ним уже сейчас, говорят эксперты. «Модернизация существующих систем, чтобы они были готовы к постквантовой криптографии, может занять много лет», Дуглас Ван Боссайтсистемный инженер Военно-морской аспирантуры, рассказал Live Science по электронной почте. (Ван Боссайт говорил исключительно как эксперт в данной области, а не от имени Военно-морской аспирантуры, ВМФ или Министерства обороны.) Некоторые системы сложно модернизировать с точки зрения кодирования. А к некоторым, например, тем, которые находятся на борту военных кораблей, ученым и инженерам может быть трудно (или даже невозможно) получить физический доступ.

Другие эксперты сходятся во мнении, что постквантовая криптография является актуальной проблемой. «Опять же, существует вероятность того, что, поскольку квантовые компьютеры настолько мощны, мы на самом деле не будем знать, когда организация получит доступ к такой мощной машине», — сказал Краутхамер.

Существует также угроза атак по принципу «собери сейчас, дешифруй потом». Злоумышленники могут перехватывать конфиденциальные зашифрованные данные и сохранять их до тех пор, пока не получат доступ к квантовому компьютеру, способному взломать шифрование. Эти типы атак могут иметь широкий спектр целей, включая банковские счета, личную медицинскую информацию и базы данных национальной безопасности. «Чем скорее мы сможем защитить такие данные от квантовых компьютеров, тем лучше», — сказал Ван Боссайт.

И, как и любой другой подход к обеспечению кибербезопасности, постквантовая криптография не станет конечной точкой. Гонка вооружений между хакерами и профессионалами в области безопасности будет продолжать развиваться и в будущем, и мы можем только начать прогнозировать. Это может означать разработку алгоритмов шифрования, которые будут работать на квантовом компьютере, а не классическом, или поиск способов помешать квантовому искусственному интеллекту, сказал Равал.

«Мир должен продолжать работать над этим, потому что, если эти [post-quantum equations] сломаны, мы не хотим ждать 20 лет, чтобы найти замену», — сказал Моска.